Bezpieczna i zgodna organizacja w 2026 – od IT do zarządu

Firmy nie przegrywają przez brak technologii. Przegrywają przez brak kontroli, automatyzacji i spójnego podejścia do ryzyka.

BTC Security Roadshow to spotkanie dla liderów, którzy szukają partnerstwa, a nie tylko narzędzi. Pokażemy, jak scalić audyt IT, ochronę danych i AI w jeden, spójny system zarządzania IT.

Najbliższe wydarzenie

Szczecin 27.02.2026

Grand Focus Hotel

ul. 3 Maja 22

Warszawa

25.03.2026

Lublin

26.03.2026

Blok 1

Cyberbezpieczeństwo i odporność organizacji

NIS2, ISO27001, KSC, DORA, rosnąca odpowiedzialność zarządów

Tematy:

Format: Case studies

Blok 2

Automatyzacja IT i procesów biznesowych

Brak ludzi, presja kosztowa, potrzeba skalowania

Tematy:

Format: demo + liczby + ROI

Blok 3

Compliance, audyt, kontrola kosztów

NIS2, ISO, KSC, DORA – audyty, presja CFO

Tematy:

Blok 4

Zarządzanie IT z perspektywy zarządu

Roadshow ≠ tylko technologia

Tematy:

Panel: CIO / CISO / CFO – wspólna odpowiedzialność

Szczecin

27.02.2026

Grand Focus Hotel

ul. 3 Maja 22

Warszawa

25.03.2026 / 14.09.2026

Sound Garden Hotel

ul. Żwirki i Wigury 18

Lublin

26.03.2026

Hotel Victoria

ul. Narutowicza 58/60

Kraków

20.04.2026

Hotel Krowodrza

ul. Józefa Wybickiego 3B

Rzeszów

21.04.2026

TBA

Wrocław

13.05.2026

TBA

Poznań

14.05.2026

TBA

Sopot

23.06.2026

TBA

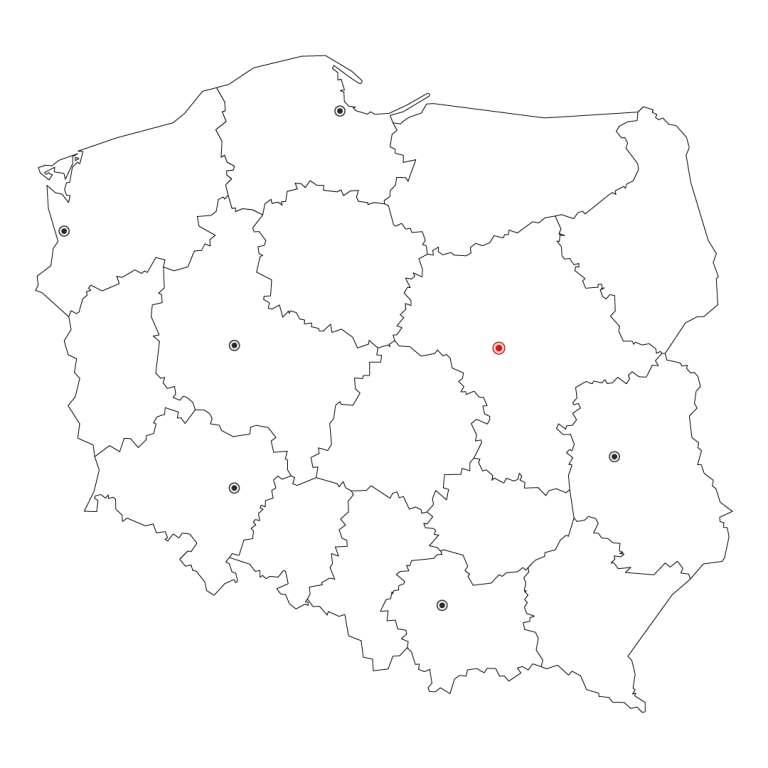

Zachodniopomorskie – Szczecin / 27.02.2026

Grand Focus Hotel – ul. 3 Maja 22

Mazowieckie – Warszawa / 25.03.2026

Sound Garden Hotel – ul. Żwirki i Wigury 18

Lubelskie – Lublin / 26.03.2026

Hotel Victoria – ul. Narutowicza 58/60

Małopolskie – Kraków / 20.04.2026

Hotel Krowodrza – ul. Józefa Wybickiego 3B

Podkarpackie – Rzeszów / 21.04.2026

Informacja wkrótce

Dolnośląskie – Wrocław / 13.05.2026

Informacja wkrótce

Wielkopolskie – Poznań / 14.05.2026

Informacja wkrótce

Pomorskie – Sopot / 23.06.2026

Informacja wkrótce

Mazowieckie – Warszawa / 14.09.2026

Informacja wkrótce

Jako lider rynku IT od lat organizujemy konferencje i roadshow w całej Polsce, zdobywając zaufanie tysięcy uczestników. Nasze doświadczenie to gwarancja najwyższych standardów organizacyjnych i merytoryki opartej na wiedzy praktyków z branży IT.

Roadshow to wyjątkowa okazja, by spotkać lokalnych ekspertów oraz kadrę zarządzającą IT i bezpieczeństwem. Tworzymy przestrzeń do wymiany wiedzy, nawiązywania trwałych relacji biznesowych i budowania sieci kontaktów w gronie profesjonalistów z Twojej okolicy.

9:00

Rejestracja uczestników

9:15

NIS2, ISO 27001, KSC i DORA w praktyce – jak eAuditor IAM porządkuje zarządzanie dostępami i tożsamościami? – Wojciech Jakubowski (BTC), Daria Lorek (BTC)

5. Podsumowanie i sesja Q&A

10:00

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

11:45

Sieć, która sama się broni: Inteligentne zarządzanie bezpieczeństwem z Extreme Networks – Konrad Grzybowski (System IT)

3. Jak działa sieć, która sama identyfikuje i neutralizuje zagrożenia?

4. Co zyskuje organizacja: większe bezpieczeństwo, mniej incydentów i niższe koszty operacyjne

12:30

Przerwa kawowa, koniec części pierwszej

13:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

NIS2, ISO 27001, KSC i DORA w praktyce – jak eAuditor IAM porządkuje zarządzanie dostępami i tożsamościami? – Wojciech Jakubowski (BTC), Daria Lorek (BTC)

5. Podsumowanie i sesja Q&A

10:00

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Zarządzanie IT w erze chmury: jak eAuditor Cloud przyspiesza transformację cyfrową i wzmacnia odporność biznesu w 2026 roku – Szymon Fojna (BTC)

Rozwój chmury w MŚP i korzyści vs. ryzyka

Przykłady barier i błędów strategicznych przy migracji

Złożone środowiska hybrydowe

Zarządzanie zasobami i zgodnością w modelu on-premises vs SaaS

Coraz większe znaczenie bezpieczeństwa danych i polityk dostępu

11:45

Bezpieczeństwo zaczyna się od haseł – Perceptus

1. Silne hasła, kontra nawyki – dlaczego to nadal taki problem dla bezpieczeństwa organizacji?

2. NIS2 – nowe obowiązki i wymaganie rozliczalności

3. perc.pass, czyli jak przekuć dokument z polityką haseł w funkcjonujący system

12:30

Przerwa kawowa, koniec części pierwszej

13:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

NIS2, ISO 27001, KSC i DORA w praktyce – jak eAuditor IAM porządkuje zarządzanie dostępami i tożsamościami? – Wojciech Jakubowski (BTC), Daria Lorek (BTC)

5. Podsumowanie i sesja Q&A

10:00

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Zarządzanie IT w erze chmury: jak eAuditor Cloud przyspiesza transformację cyfrową i wzmacnia odporność biznesu w 2026 roku – Szymon Fojna (BTC)

Rozwój chmury w MŚP i korzyści vs. ryzyka

Przykłady barier i błędów strategicznych przy migracji

Złożone środowiska hybrydowe

Zarządzanie zasobami i zgodnością w modelu on-premises vs SaaS

Coraz większe znaczenie bezpieczeństwa danych i polityk dostępu

11:45

Rezerwacja

12:30

Przerwa kawowa, koniec części pierwszej

13:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:00

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Technologie kwantowe – nowe ryzyko dla cyberbezpieczeństwa. Strategia, prawa, standardy – Roman Bieda (AI TECH), Anna Bednarek

11:45

Rezerwacja

12:30

Przerwa kawowa

12:45

Zarządzanie IT w erze chmury: jak eAuditor Cloud przyspiesza transformację cyfrową i wzmacnia odporność biznesu w 2026 roku – Szymon Fojna (BTC)

Rozwój chmury w MŚP i korzyści vs. ryzyka

Przykłady barier i błędów strategicznych przy migracji

Złożone środowiska hybrydowe

Zarządzanie zasobami i zgodnością w modelu on-premises vs SaaS

Coraz większe znaczenie bezpieczeństwa danych i polityk dostępu

13:30

Zakończenie części pierwszej

14:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:00

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Zarządzanie IT w erze chmury: jak eAuditor Cloud przyspiesza transformację cyfrową i wzmacnia odporność biznesu w 2026 roku – Szymon Fojna (BTC)

Rozwój chmury w MŚP i korzyści vs. ryzyka

Przykłady barier i błędów strategicznych przy migracji

Złożone środowiska hybrydowe

Zarządzanie zasobami i zgodnością w modelu on-premises vs SaaS

Coraz większe znaczenie bezpieczeństwa danych i polityk dostępu

11:45

Platforma sprzętowa – jako podstawa cyberbezpieczeństwa. Jak zaprojektować i zabezpieczyć dane w JST – Case Study – Artur Skoczylas (e-Service)

3. Bezpieczeństwo danych – system backup

4. Usługi katalogowe – Active Directory

5. SOC/SIEM – Security Operations Center

6. Outsourcing IT- korzyści wdrożenia dla samorządów

12:30

Przerwa kawowa, koniec części pierwszej

13:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

NIS2, ISO 27001, KSC i DORA w praktyce – jak eAuditor IAM porządkuje zarządzanie dostępami i tożsamościami? – Wojciech Jakubowski (BTC), Daria Lorek (BTC)

5. Podsumowanie i sesja Q&A

10:00

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Technologie kwantowe – nowe ryzyko dla cyberbezpieczeństwa. Strategia, prawa, standardy – Roman Bieda (AI TECH), Anna Bednarek

11:45

Rezerwacja

12:30

Przerwa kawowa

12:45

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

13:30

Zakończenie części pierwszej

14:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

NIS2, ISO 27001, KSC i DORA w praktyce – jak eAuditor IAM porządkuje zarządzanie dostępami i tożsamościami? – Wojciech Jakubowski (BTC), Daria Lorek (BTC)

5. Podsumowanie i sesja Q&A

10:00

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

11:45

Rezerwacja

12:30

Przerwa kawowa, koniec części pierwszej

13:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:00

Jak skutecznie zabezpieczać dane i spełniać wymogi NIS2, ISO 27001, KSC i DORA z eAuditor DLP? – Sandra Kowalik (BTC), Andrzej Cyboroń (BTC)

1. Czym jest DLP i dlaczego warto go wdrożyć?

8. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Technologie kwantowe – nowe ryzyko dla cyberbezpieczeństwa. Strategia, prawa, standardy – Roman Bieda (AI TECH), Anna Bednarek

11:45

Rezerwacja

12:30

Przerwa kawowa

12:45

Zarządzanie IT w erze chmury: jak eAuditor Cloud przyspiesza transformację cyfrową i wzmacnia odporność biznesu w 2026 roku – Szymon Fojna (BTC)

Rozwój chmury w MŚP i korzyści vs. ryzyka

Przykłady barier i błędów strategicznych przy migracji

Złożone środowiska hybrydowe

Zarządzanie zasobami i zgodnością w modelu on-premises vs SaaS

Coraz większe znaczenie bezpieczeństwa danych i polityk dostępu

13:30

Zakończenie części pierwszej

14:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

9:00

Rejestracja uczestników

9:15

NIS2, ISO 27001, KSC i DORA w praktyce – jak eAuditor IAM porządkuje zarządzanie dostępami i tożsamościami? – Wojciech Jakubowski (BTC), Daria Lorek (BTC)

5. Podsumowanie i sesja Q&A

10:00

Bezpieczne udostępnianie dokumentów w erze NIS2 i RODO. Bluur® AI-driven redaction – zamiana ryzyka w kontrolowany proces – Jakub Karoński (BTC)

5. Podsumowanie i sesja Q&A

10:45

Przerwa kawowa

11:00

Technologie kwantowe – nowe ryzyko dla cyberbezpieczeństwa. Strategia, prawa, standardy – Roman Bieda (AI TECH), Anna Bednarek

11:45

Rezerwacja

12:30

Przerwa kawowa

12:45

On-Prem vs Cloud: starcie dwóch światów IT. Który eAuditor wygrywa w 2026? – Sandra Kowalik (BTC), Szymon Fojna (BTC)

● Runda I – Wdrożenie i start systemu

● Runda II – Inwentaryzacja i widoczność zasobów

● Runda III – Bezpieczeństwo i zgodność (RODO, NIS2)

● Runda IV – Skalowanie, koszty i przyszłość

● Finał – wnioski, ustalenie zwycięzcy wg publiczności

13:30

Zakończenie części pierwszej

14:00

Spotkanie Kanału Partnerskiego – Katarzyna Donesz (BTC)

15:00

Zakończenie

Tak, udział w wydarzeniu jest bezpłatny

Tak, materiały będą dostępne do pobrania na stronie roadshow

Tak, oferujemy certyfikat uczestnictwa, który będzie wysyłany bezpośrednio na adres e-mail.

Tak, jednak wymaga to odrębnej rejestracji przez współpracownika. Umożliwiamy udział maksymalnie dwóch osób z jednego podmiotu w wydarzeniu.

IT Partner Relationship Specialist

Specjalizuje się we wspieraniu partnerów biznesowych przy wdrażaniu zaawansowanych projektów IT. Dzięki głębokiemu zrozumieniu dynamiki rynku, pomaga budować trwałe partnerstwa oparte na zaufaniu i innowacyjności. W swojej pracy kładzie nacisk na synergię działań, wierząc, że kluczem do sukcesu jest wychodzenie poza standardowe schematy współpracy i dostarczanie unikalnej wartości dodanej.

Radca prawny / Rzecznik patentowy

Od prawie 20 lat specjalizuje się w szeroko rozumianym prawie nowych technologii, w tym umowach IT, prawie własności intelektualnej, RODO, prawnych aspektach sztucznej inteligencji.

Prezes zarządu fundacji AI LAW TECH, stanowiącej interdyscyplinarny think-tank skoncentrowany na technicznych, prawnych, etycznych i biznesowych aspektach rozwoju nowych technologii, w szczególności AI.

Członek Społecznego Zespołu Ekspertów powołanego przez Prezesa Urzędu Ochrony Danych Osobowych. Koordynator ds. AI w ramach grupy ds. legislacji Izby Gospodarki Elektronicznej. Członek Komisji ds. Nowych Technologii w OIRP Kraków. Członek założyciel Stowarzyszenia Prawa Nowoczesnych Technologii.

Wchodził w skład Rady ds. Cyfryzacji, powołanej przez Ministra Cyfryzacji (2016-2018). W ramach prac Rady ds. Cyfryzacji uczestniczył w reformie krajowych przepisów o ochronie danych osobowych.

Kierował pracą podgrupy ds. prawnych aspektów AI w zespole eksperckim Ministerstwa Cyfryzacji. W ramach prac zespołu brał udział w przygotowaniu „Założeń do strategii AI dla Polski”. Następnie kierował pracami podgrupy roboczej ds. etycznych i prawnych aspektów sztucznej inteligencji (w ramach GRAI), powołanej przy Ministerstwie Cyfryzacji.

Opiekun merytoryczny studiów podyplomowymi Prawo Nowoczesnych Technologii oraz studiów podyplomowych Prawo Sztucznej Inteligencji realizowanych na Akademii Leona Koźmińskiego. Współkierownik studiów podyplomowych Biznes.AI Zarządzanie Projektami Sztucznej Inteligencji (ALK). Wykłada przedmioty prawnicze związane z AI w ramach programów MBA (Akademia Leona Kozmińskiego, Akademia Górniczo – Hutnicza).

Autor szeregu publikacji naukowych i popularnonaukowych w zakresie prawa IT, w tym danych osobowych i prawnych aspektów sztucznej inteligencji. Współredaktor i autor rozdziałów książki „Metaświat. Prawne i techniczne aspekty przełomowych technologii”. Współredaktor komentarz do Aktu w sprawie sztucznej inteligencji (w trakcie prac).

Manager Sprzedaży IAM

Specjalizuje się w doradztwie i sprzedaży systemu IAM (Identity and Access Management). Odpowiada za identyfikację kluczowych potrzeb biznesowych w obszarze B2B oraz dopasowanie rozwiązań do wymagań nowoczesnych przedsiębiorstw. Koncentruje się na prezentowaniu funkcjonalności wspierających bezpieczne zarządzanie tożsamościami i uprawnieniami, dbając o to, by technologia realnie usprawniała procesy kontroli dostępów w organizacjach.

IT Partner Account Manager

Koncentruje się na wspieraniu partnerów w realizacji złożonych projektów technologicznych, łącząc głębokie zrozumienie rynku z umiejętnością tworzenia trwałych partnerstw. Skutecznie pomaga we wdrażaniu innowacyjnych rozwiązań, wierząc, że kluczem do sukcesu jest synergia działań i wspólne dążenie do doskonałości. Jej priorytetem jest dostarczanie wartości, która wykracza poza ramy standardowej współpracy projektowej.

Specjalista ds. produktu / Analityk

Odpowiada za analityczne wsparcie rozwoju produktu oraz precyzyjne mapowanie wymagań technicznych na funkcjonalności systemowe. Dzięki połączeniu kompetencji analitycznych z wiedzą produktową, zapewnia spójność wizji technicznej z potrzebami użytkowników końcowych. Specjalizuje się w optymalizacji procesów oraz weryfikacji skuteczności wdrażanych rozwiązań, dbając o najwyższą jakość i efektywność oferowanego oprogramowania.

Manager Sprzedaży IAM

Koncentruje się na dostarczaniu firmom rozwiązań do pełnej automatyzacji cyklu życia tożsamości, od składania wniosków po automatyczne nadawanie i odbieranie uprawnień. Odpowiada za prezentację funkcjonalności systemu w zakresie centralnego zarządzania dostępami, audytu bilansu otwarcia oraz integracji z Active Directory, co pozwala klientom na skuteczne monitorowanie ról i poziomów dostępu. Wspomaga organizacje w optymalizowaniu ścieżki akceptacji wniosków oraz zapewnieniu zgodności z wymogami bezpieczeństwa ITIL.

Product Manager

Odpowiada za zarządzanie i rozwój systemu Bluur AI do anonimizacji dokumentów, zapewniając naszym klientom skuteczne i zgodne z regulacjami rozwiązanie w zakresie ochrony danych. Nadzoruje pełny cykl życia systemu – od zbierania wymagań rynkowych, przez współpracę z zespołem deweloperskim, aż po wdrożenie rozwiązania u kluczowych kontrahentów.

Cloud Solution Manager

Projektuje i wdraża rozwiązania chmurowe, które wspierają organizacje w transformacji cyfrowej. Specjalizuje się w integracji środowisk IT z technologiami cloud, oferowanymi przez firmę BTC, optymalizacji zarządzania infrastrukturą oraz wdrażaniu mechanizmów podnoszących poziom bezpieczeństwa danych. Odpowiada również za kontakt z klientami i doradztwo w procesie wyboru oraz sprzedaży systemu, łącząc kompetencje techniczne z biznesowym podejściem

Key Account Manager

Specjalizuje się w realizacji zaawansowanych projektów systemowych. Jest odpowiedzialna za precyzyjne dopasowanie funkcji i rozwiązań do unikalnych potrzeb klientów. Koncentruje się na sprzedaży i wdrażaniu oprogramowania IT, w tym systemu eAuditor – przeznaczonego do kompleksowego zarządzania infrastrukturą informatyczną oraz eAuditor DLP, który chroni organizacje przed wyciekiem poufnych danych.

DevOps Engineer

Z pasją i determinacją rozwija się w obszarze technologii IT, ze szczególnym naciskiem na środowiska Microsoft, Linux oraz rozwiązania chmurowe, takie jak Azure i OVH. Kieruje pracami w zakresie rozwoju systemów, integracji i wsparcia technicznego. Odpowiada za stabilność oraz bezpieczeństwo systemów oferowanych przez BTC. Zajmuje się także wdrażaniem rozwiązań opartych na sztucznej inteligencji, wspierających funkcje monitorowania i analizy IT.

CEO BTC

Od ponad 25 lat specjalizuje się w zarządzaniu infrastrukturą IT, bezpieczeństwie informacji oraz zastosowaniu sztucznej inteligencji w systemach klasy DLP. Projektant oprogramowania.

Założyciel i CEO firmy BTC, specjalizującej się w projektowaniu, produkcji oraz wdrażaniu oprogramowania klasy ITAM (IT Asset Management), ITSM (IT Service Management) oraz DLP (Data Loss Prevention).

Wykładowca przedmiotów związanych z powyższą tematyką w ramach studiów podyplomowych na uczelniach wyższych, m.in.: Akademii Leona Koźmińskiego, Polskiej Akademii Nauk, Uniwersytecie Wrocławskim, Krakowskiej Akademii im. Andrzeja Frycza Modrzewskiego, Szkole Głównej Handlowej w Warszawie oraz Górnośląskiej Wyższej Szkole Handlowej w Katowicach.

Jako trener współpracuje z firmami szkoleniowymi Certified Global Education (CGE) oraz Centrum Promocji Informatyki (CPI).

Absolwent Wydziału Mechanicznego Politechniki Szczecińskiej, studiów podyplomowych na Akademii Ekonomicznej w Poznaniu (Zarządzanie Europejskie) oraz studiów MBA na European School of Business ESCP-EAP w Berlinie.

Kieruje się mottem: „Wszystko powinno być tak proste, jak to tylko możliwe, ale nie prostsze.” Albert Einstein.